现今我国已是全球第三大电子信息产品制造国,电子信息产品已经渗透到我们生活的各个角落,包括通信、医疗、计算机及周边视听产品、玩具、军工用品等。从产业链上来看,包括电子元器件产品、IC、配件、电子中间产品(如车载产品)、终端产品。

• 电子元器件包括电阻、电感、电容、二极管、三极管等;

• IC应用非常广泛,包括微处理器、存储器、数字器件(CMOS、BiMOS、ECL、TTL等)、线性器件(放大器、稳压器、滤波器等)、接口器件、逻辑器件等;

• 配件包括各类电脑主板、显卡、网卡、传感器、继电器、开关等;

• 电子中间产品是指有独立功能,但一般需配合主体产品销售。比如汽车音响、空调,楼宇对讲机、监控器,航空耳机等;

• 终端产品的代表是3C产品电脑(Computer)、通讯(Communication)与家电消费品。

电子行业自身已经型成了完整的产业链,从上游的原材料生产、中游的设计、到下游的制造加工,涉及至的企业众多,整个行业的最大利润点在于产品设计与应用创新。以近期在国内热销的IPhone为例,无论是为其代工的厂商还是还得元器件提供商能够分到的只是非常微薄的部分,相形之下原厂商美果苹果公司非常丰厚的业绩直接反应了创意与设计在整个生产经营周期中的重要地位与利益分配权重。

国内的企业也在奋力追赶,纷纷加大在研发设计方面的投入。同时,因为电子行业本身就隶属于高科技行业,因此行业的信息化程度很高。常见的办公研发环境有器件图纸设计、软件代码研发(包括编写、编译、分布式编译等)、数据运算、硬件烧录等。常见的信息系统有代码编写与编译、版本控制、图纸设计、文档编写等系统或软件等。需求分析

电子行业的企业,尤其是以研发设计为主的企业,大都非常具有保密意识,对于知识产权和创新成果的保护关系到企业的核心利益,甚至生死存亡。总的来说,信息泄漏的途径可以分为以下几个方面:

• 办公计算机或硬盘的外带;

• 利用移动存储设备将数据带出;

• 局域网拷贝;

• 通过Internet的文件外发;

• 外设端口或外设文件数据外带;

• 文件服务器被非法入侵。

5.1 磁盘加密

• 技术实现

针对硬盘丢失或被盗造成的数据泄密风险,YUYI-DLP提供硬盘数据的安全加固手段。整个安全加固的核心是基于磁盘驱动层的加密加固处理,保证硬盘在被非法外带或丢失后,呈“锁死”状态,其内容无法被他人所读取。

• 补充说明

针对硬盘的加密处理,不会对本地或网络办公(单机编译或分布式编译等)的效率产生任何不良的影响,可以有效减小产品上线阻力。

5.2 移动存储设备使用管理

• 技术实现

对于带存储功能的移动设备,一律设定为加密写入,拷贝至该类设备的文档等都会以密文形式存在,密文拷贝回本地计算机则解除该文件级加密。

• 补充说明

管理层人员的移动存储设备使用权限可以全部放开,或适度放开,常见的控制方式为默认禁用,通过设备注册的方式放开对于少数设备的使用权,但设备的插拔、文件操作等系统都会有日志存档;

针对硬件烧录情景,默认的移动存储写加密并不会对其产生影响。因为该类硬件不会被系统识别为移动存储设备,所以向其进行数据写入并不受限,从而有效保证原有办公步骤的连续性。

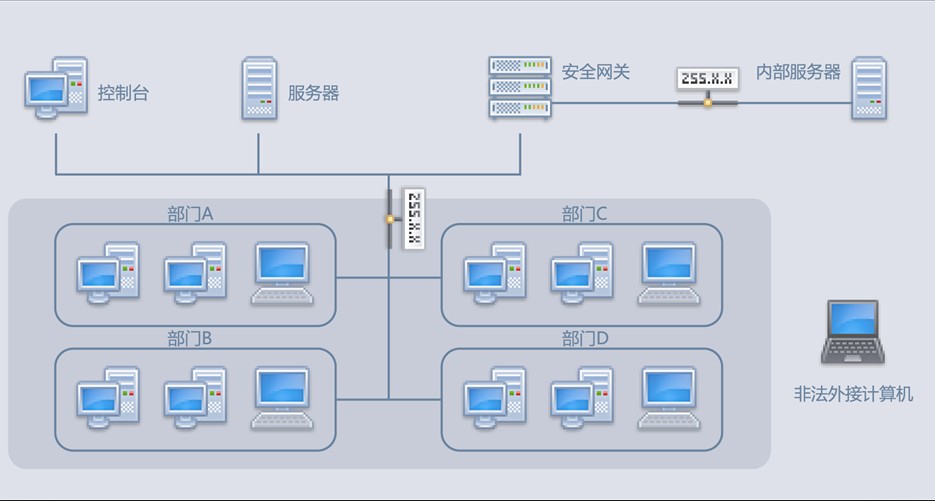

5.3 局域网网络访问边界管理

• 技术实现

对内网办公机设定网络通讯密钥,该处理基于网络驱动层进行,基于密钥可以设定计算机可以访问的内网边界。可以实现例如本部门透明通讯但不能与其它部门或个人计算机间进行互联的效果。

• 补充说明

对于管理较为严格的环境,基于网络访问控制还可以对计算机的外网访问能力进行约束,可以在不改变网络拓扑的情况下,将计算机强制设定为无法接入外网(无论是私接网络、Modem、3G网卡、WIFI等方式均无法突破网络控制)的状态;

管理者计算机可以被放置在一个“可信”的区域中,其与内部涉密网络可以不受限的互访互通,但对外网或其它网络的访问却不受限制、或受有限的控制。

5.4 文档传输控制

• 技术实现

文档传输控制可以从以下三个方面提供功能输出:

文件外发控制。控制设定程度是否可以启用文件外发功能,常见的设定方式是指定可以外发文件的程序列表,即白名单模式(如QQ、IE等);

文件外发加密。承接文件外发控制功能提供的进程名单,进行定向加密处理,进行有针对性的加密设定,通过这类进程外发的文档就都会处于加密状态;

文件外发审批。合归化的文档外发申请由员工出发,经领导审批方可进行。文件外发审批可以提供流程设定、角色定制等功能,有效疏导文件交互需求。

• 补充说明

同部门,且同时俱备文件外发加密策略的计算机之间的文件交互呈透明状态,可以实现自动加解密的效果,对外发送文件仍呈加密状态,对于管理人员可以只下发解密策略。

5.5 外设与外设端口管理

• 技术实现

针对具备数据传输能力的数据端口和外设,例如串口、并口、红外、蓝牙、无线网卡、刻录光驱等,如与办公无实质性的联系,应进行禁用处理。YUYI-DLP可以提供10余种外设与端口管理清单,只需要从清单中选择想禁用的目标即可。

• 补充说明

管理不一定非得是全局性质的,针对个别计算机可以做放开处理;

受控外设设备清单是可定制的,即可以通过关键字等方式新建外设或端口对像,从而实现随时更新外设控制范围的效果,以增强对日新月异的外设使用情形的管控。

5.6 服务器安全准入

• 技术实现

公司内部之间,除了利用飞秋、QQ等常见的交互工具外,最为普及的是利用文件服务器进行文件传递。文件服务器上的数据、文档等经过长期累积存储,渐渐成为数据存储的核心地带,往往会成为“窃 密”的重灾区。YUYI-DLP可以提供服务器准入软件或硬件网关,在网络层过滤和排查来访者身份的真实性与有效性,只有安装了客户端程序,且得到管理员授权的计算机被会放行,非法联入将被禁止。

5.7 计算机使用行为审计

• 技术实现

普通员工的文件外带途径受到管制和约束,但对于中高层管理人员往往这种方法并不适用。因此,YUYI-DLP可以提供全方位的终端行为审计功能,对于相关人员的文件操作、打印操作、邮件操作、网址访问等进行全方位的记录,一是从威慑的角度去约束其行为,从而实现“有据可依,有据可查”的据果。

• 补充说明

YUYI-DLP提供专门的报表程序,用于对各类行为日志进行分析,可以按照计算机范围、日志、特为特征、关键字等多种方式进行数据过滤与筛选。

0755-26637578

- 主动防御,秒级响应:羽翼技术羽翼屏幕防拍照系统的核心技术在于利用电脑自带或外接的摄像头,结合深度学习......查看详情 >>

- 羽翼文件加密软件重磅升级:深文件加密软件领导品牌,羽翼加密...查看详情 >>

- 数字时代的安全守护者:羽翼文羽翼文件加密软件采用先进的加密算法,为您打造坚不可摧的数字保险箱。无论是......查看详情 >>

- 羽翼硬盘数据擦除系统:为退役在数据即资产的时代,一块退役硬盘的告别,远非简单的物理下架......查看详情 >>

- 羽翼加密软件:深圳本土崛起的羽翼加密软件:深圳本土崛起的国家级数据安全卫士 ......查看详情 >>

- 羽翼文件加密软件全面升级 领随着信创产业加速推进与混合办公模式常态化,企业对跨平台数据安全的需求呈现......查看详情 >>